#보안시스템 #침입탐지시스템 #IDS #침입방지시스템 #IPS

보안 시스템의 개요

보안 시스템

- 사이버 공격을 탐지하거나 방지하기 위한 시스템

보안 시스템의 종류

- 침입차단 시스템 (Firewall : 방화벽)

- 가상사설망 (VPN)

- 네트워크 접근제어 (NAC) 시스템 등

- 침입탐지 시스템 (IDS)

- 침입방지 시스템 (IPS)

침입탐지 시스템 (IDS)

Instrusion Detection System

- 자원의 기밀성, 무결성, 가용성을 저해하는 행위를 실시간으로 탐지하는 시스템

- 허가 받지 않은 접근, 해킹 시도를 감지해 시스템 관리자 / 망 관리자에게 보고

- 침입차단 시스템(방화벽)이 막을 수 없거나, 방화벽이 해킹된 경우에도 공격을 탐지

- 서브넷의 시스템이 해킹된 경우에도 이를 탐지할 수 있음

- 해킹의 구체적인 내용을 관리자에 전달해, 그에 따른 대응을 할 수 있도록 하는 솔루션

침입탐지 시스템의 기능

- 사용자와 시스템 행동에 대한 모니터링 및 분석

- 시스템 설정과 취약성에 대한 감사기록

- 중요 시스템과 데이터 파일에 대한 무결성 평가

- 알려진 공격에 대한 행위 패턴 인식

- 비정상적 행위 패턴에 대한 통계적 분석 등

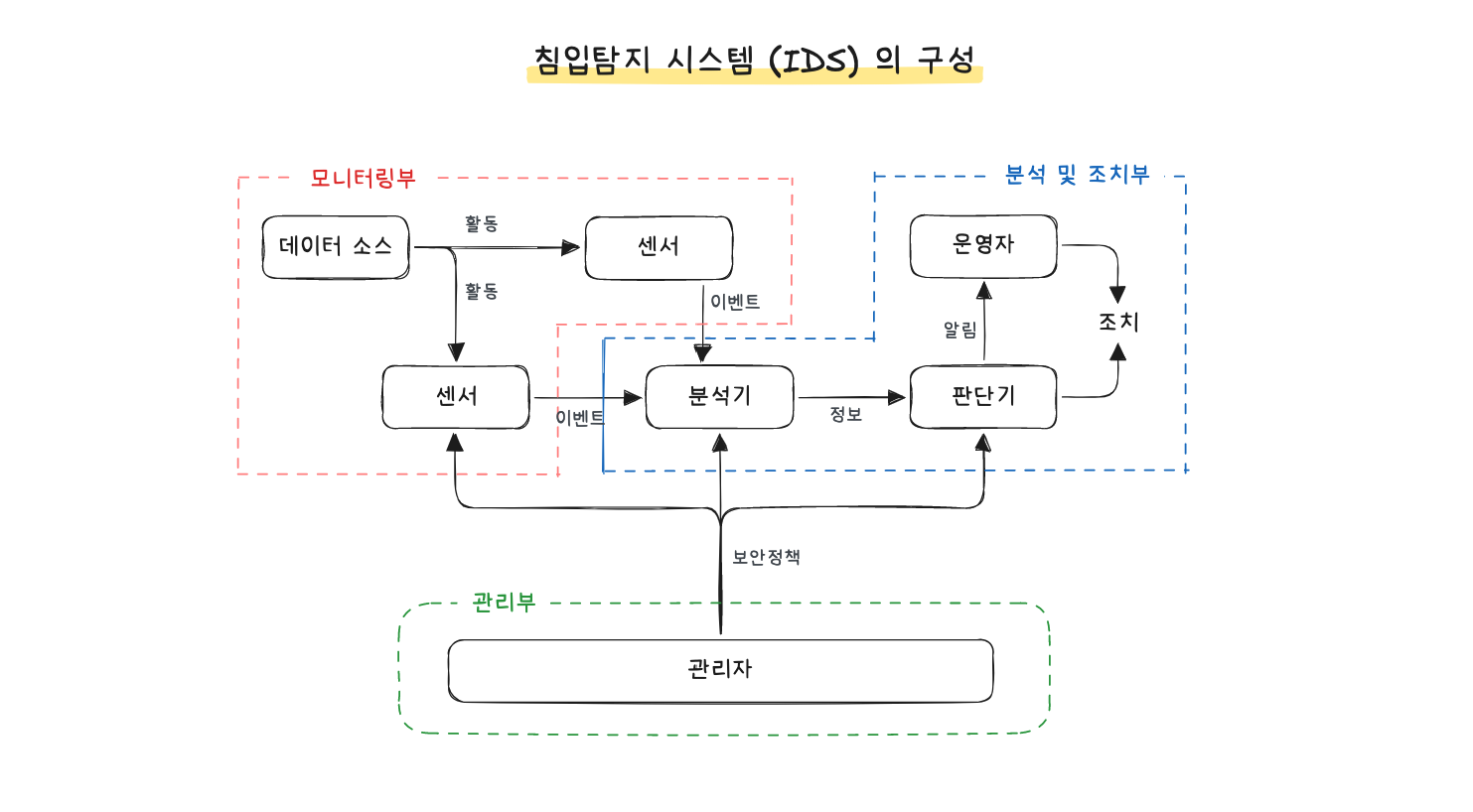

침입탐지 시스템(IDS) 의 구성

| 구분 | 단계 | 설명 |

|---|---|---|

| 모니터링부 | 정보수집 단계 | - 호스트나 네트워크로부터 데이터를 수집 - 수집 데이터 : 감사 로그, 네트워크 패킷 정보 등 - 수집된 데이터는 패턴 검출을 위해 다음 단계로 넘어감 |

| 분석 및 조치부 | 정보가공 및 축약 단계 | - 분석에 앞서 수집된 정보를 가공 및 축약 |

| 분석 및 조치부 | 분석 및 침입탐지 단계 | - 기존 정보와 축약된 데이터를 기반으로 침입 여부 결정 |

| 분석 및 조치부 | 보고 및 조치 단계 | - 침입으로 규정된 행위 발생시 수행되는 단계 - 실제적인 관리자에게 보고 |

| 관리부 | - 모니터링부와 분석 및 조치부에 대한 통제 및 관리 - 보안정책을 제공 - 대규모 및 분산 IDS 구성시에는 아래와 같음 - 통제 및 관리 : 취합된 탐지 정보는 중앙 운영자에게 전달 - 보안정책 : 중앙 관리부에서 분산 관리부로 전달 |

침입탐지 시스템(IDS) 의 분석방법

시그니처 분석

- 시그니처 : 잘 알려진 공격이나 시스템 오용과 관련된 것을 규정한 패턴

- 시그니처 분석은 탐지된 데이터가 이런 시그니처와 일치하는지 여부를 확인하는 방식이다.

- 일반적인 상용 IDS 제품은 벤더가 잘 알려진 공격에 대한 정보를 담은 데이터베이스를 제공함

- 이러한 시그니처에 대한 정보가 담긴 데이터베이스는 벤더가 주기적으로 업데이트를 제공한다.

- 또한 일반적인 상용 IDS 제품에는 고객이 명시한 시그니처를 추가할 수 있음

| 구분 | 장단점 |

|---|---|

| 장점 | - 센서가 목표하는 시스템 데이터에 대한 정보를 좀 더 잘 수집할 수 있게 함 - > 이를 통해 시스템 호버헤드 감소 - 통계적 분석보다 효율적 : 통계분석은 부동소수점 연산방식으로 연산량 높음 |

| 단점 | - 데이터베이스에 정의된 시그니처가 아닌 공격에 대해서는 대처 불가 |

통계적 분석

- 정상적인 행위 패턴으로부터 그 편차(이상치)를 찾아내는 것

- 관찰된 값이 정상 범위에 속하지 않을 경우 침입일 가능성이라는 신호를 발생시킴

- 즉, 비정상적인 행위 패턴을 찾아내고 이것이 침입일 수 있다고 경고하는 것

| 구분 | 장단점 |

|---|---|

| 장점 | - 지금까지 알려지지 않은 공격을 검출할 수 있음 - 보다 복잡한 공격을 탐지할 수 있도록 도움을 줌 |

| 단점 | - 공격이 아닌데 공격이라고 판단하고 잘못된 경고 신호를 보낼 가능성 높음 - 정상적인 사용자의 행위 패턴이 변형된 것을 쉽게 처리할 수 없음 - 쉽게 말해, 정상적인 이용 패턴이 변경되는 경우 (정책의 변경, 시스템의 변경 등) - 통계적 분석은 변경된 정상 행위 패턴을 공격으로 인지할 수 있음 - 이런 한계는 변동이 많은 조직에서는 문제를 일으킬 수 있음 |

무결성 분석

- 파일이나 객체의 어떠한 측면이 변경되었는지에 초점을 맞춰 분석한다.

- 예를 들어 파일과 디렉터리의 속성, 내용, 데이터 스트림 등

- 무결성 분석을 위해 종종 해시 알고리즘 같은 강력한 암호 메커니즘을 사용함

| 구분 | 장단점 |

|---|---|

| 장점 | - 보안공격 흔적을 검출할 수 있음 (변조된 파일, 네트워크 패킷 탈취기 설치) - 이는 시그니처 분석, 통계적 분석 탐지 여부와 상관 없이 무결성에 검출됨 |

| 단점 | - 일괄처리 방식을 사용하므로 실시간 대응에는 도움이 되지 않는다. |

Comments