#보안시스템 #침입차단시스템 #방화벽 #firewall #패킷필터링 #서킷게이트웨이 #애플리케이션게이트웨이 #VPN #NAC

보안 시스템의 개요

보안 시스템

- 사이버 공격을 탐지하거나 방지하기 위한 시스템

보안 시스템의 종류

- 침입차단 시스템 (Firewall : 방화벽)

- 가상사설망 (VPN)

- 네트워크 접근제어 (NAC) 시스템 등

- 침입탐지 시스템 (IDS)

- 침입방지 시스템 (IPS)

침입차단 시스템 (방화벽)

침입차단 시스템 (방화벽)

- 내부 네트워크의 컴퓨터를 외부로부터 보호하기 위한 보안정책과 이를 수행하는 HW 및 SW

- 외부 네트워크와 내부 네트워크 중간지점에 위치시켜, 두 네트워크 사이를 오가는 트래픽 종류와 양을 제어

- 접근 허용 : 정상적인 사용자

- 접근 차단 : 불법적이고 인증되지 않은 사용자

침입차단 시스템(방화벽)의 구성 방식

패킷 필터링 (packet filtering) ⭐️⭐️⭐️

- OSI 7계층 중 3 - 4 계층 (네트워크와 트랜스포트)의 패킷을 필터링

- 패킷 필터링 라우터에 의해 TCP 포트와 IP 주소 패킷의 전부 혹은 일부를 필터링

- 이를 통해 내부 네트워크의 보안을 설정한다.

| 구분 | 장단점 |

|---|---|

| 장점 | - 비교적 하위 계층을 이용하므로 네트워크 제어에 대한 반응속도가 매우 빠름 - 사용자에게 투명한 서비스 제공 - 기존 프로그램과의 연동에 유연성 - 비용이 적음 |

| 단점 | - TCP/IP 헤더는 구조적으로 조작이 쉬워 보안성이 약함 - 모든 트래픽이 내외부 네트워크에 직접 연결돼, 변형된 정보가 직접적인 영향을 미침 - 다른 방식에 비해 로그인과 인증방식이 강력하지 않음 - 트래픽의 접속제어 방식과 접속량에 따라 방화벽 성능에 큰 영향을 줌 |

서킷 게이트웨이 (circuit gateway)

- OSI 7계층 중 5 ~ 7 계층 (세션 ~ 애플리케이션) 까지 기능을 수행

- 외부 네트워크에서 내부 네트워크에 접속하려면 서킷 프록시 프로그램이 설치되어 있어야 함

- 서킷 프록시 프로그램이 있어야 통신회선이 형성되어 정보전달이 가능

- 초기의 방화벽 방식으로, 현재는 거의 사용되지 않음.

애플리케이션 게이트웨이 (application gateway) ⭐️⭐️⭐️

- OSI 7계층 중 7 계층 (애플리케이션) 에서 방화벽 기능을 수행하는 것

- 내부 서비스 요청은 애플리케이션 게이트웨이를 통해 외부 네트워크에 서비스를 요구한다.

- 마찬가지로 요구된 데이터는 애플리케이션 게이트웨이를 통해서만 네트워크로 전달된다.

- 즉, 내부 요청과 데이터는 애플리케이션 게이트웨이를 통해서만 전달된다.

- 이 과정에서 로그인 정보가 애플리케이션 게이트웨이에 기록되고, 제어된다.

| 구분 | 장단점 |

|---|---|

| 장점 | - 보안성 우수 : 내외부가 직접 연결되지 않고 프록시 서버를 통해서만 연결됨 - 보안성 우수 : 직접 연결된 패킷 필터링 방식보다 보안설정이 우수 - 강력한 로그인 및 감시 기능 - 프록시 서버를 활용했기 때문에 확장성이 우수 |

| 단점 | - 애플리케이션 계층에서 처리하므로 (고층) 속도가 떨어짐 - 일부 서비스의 투명도가 떨어짐 - 프록시 사용으로 새로운 서비스에 대한 유연성이 부족 |

하이브리드 방식 (hybrid) ⭐️⭐️⭐️

- 패킷 필터링 방식과 애플리케이션 게이트웨이를 혼합한 방식

- 사용자의 편의성과 보안성을 충족시킬 수 있도록

- 원하는 서비스에 따라 선택적으로 보안정책을 구축하고 관리할 수 있도록 하는 방식

| 구분 | 장단점 |

|---|---|

| 장점 | - 반응 속도가 빠르고 투명 : 패킷 필터링 방식 적용했기 때문 - 보안 설정 수준 높고 변경용이 : 프록시 서버를 사용하기 때문 |

| 단점 | - 관리가 어렵고 복잡함 |

침입차단 시스템(방화벽)의 구축 형태

스크리닝 라우터 (screening router)

- 네트워크 장비로,

- 외부 네트워크로 나가는 패킷을 허용하거나 거부할 수 있음

- 내부 네트워크로 들어오는 패킷을 통과시키거나 거부할 수 있음

- 방식은 출발지나 목적지의 IP 주소에 의한 필터링, TCP 포트 번호에 의한 필터링 등

베스천 호스트 (bastion host)

- 외부 네트워크와 내부 네트워크를 연결해 주는 통로가 되는 방화벽 호스트

- 접근제어 및 애플리케이션 게이트웨이로서, 프락시 서버의 설치, 인증, 로그 등을 담당

- 방화벽 시스템의 가장 중요한 기능을 제공한다.

- Bastion : 요새나 성벽의 돌출된 부분. 적의 공격을 가장 먼저 받는, 적을 방어하기 위한 중요 거점.

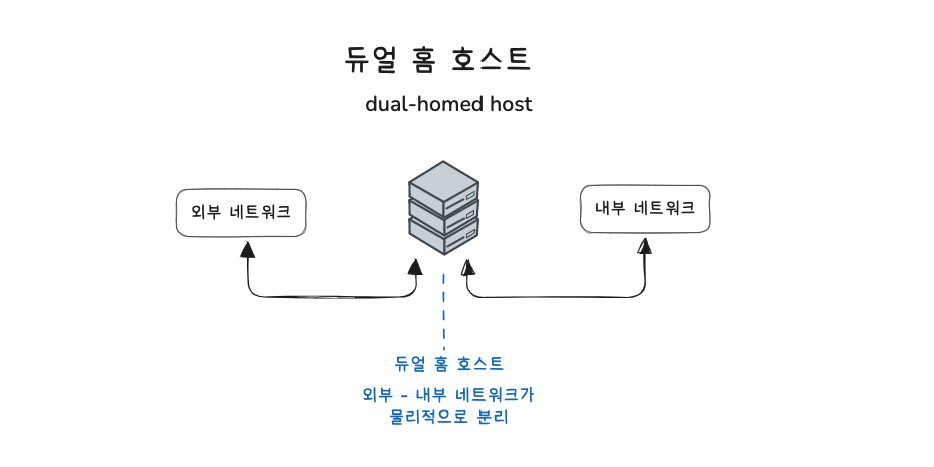

듀얼홈 호스트 (dual-homed host)

- 외부 네트워크와 내부 네트워크가 별도로 존재하는 방화벽 초기의 형태

- 두 네트워크 간의 유일한 통로를 구축해, 두 인터페이스에 필터링을 실시한다.

- 내외부 네트워크가 듀얼 홈 호스트에 의해 물리적으로 분리되는 형태다.

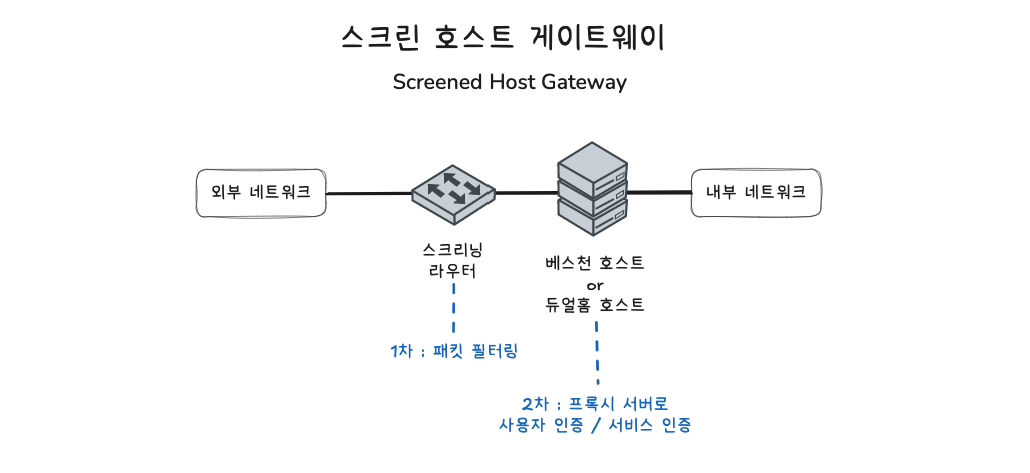

스크린 호스트 게이트웨이 (screened host gateway)

스크리닝 라우터와 베스천or스크리닝 라우터와 듀얼홈 호스트의 결합- 1차적으로 스크리닝 라우터를 통해 패킷 필터링

- 2차적으로 스크리닝 라우터를 통해 들어온 트래픽을 베스천 혹은 듀얼 홈 호스트에서 보안 적용

- 1차 : 패킷 필터링 / 2차 : 프록시 서버로 사용자 인증 및 서비스 인증

| 구분 | 장단점 |

|---|---|

| 장점 | - 안정성 및 보안성 우수 : 트래픽 2단계 방어 - 융통성 우수 : 많이 사용되는 방화벽 시스템임 |

| 단점 | - 비용 : 구축비용이 많이 소요 - 라우팅 테이블이 변경되면 방어할 수 없음 |

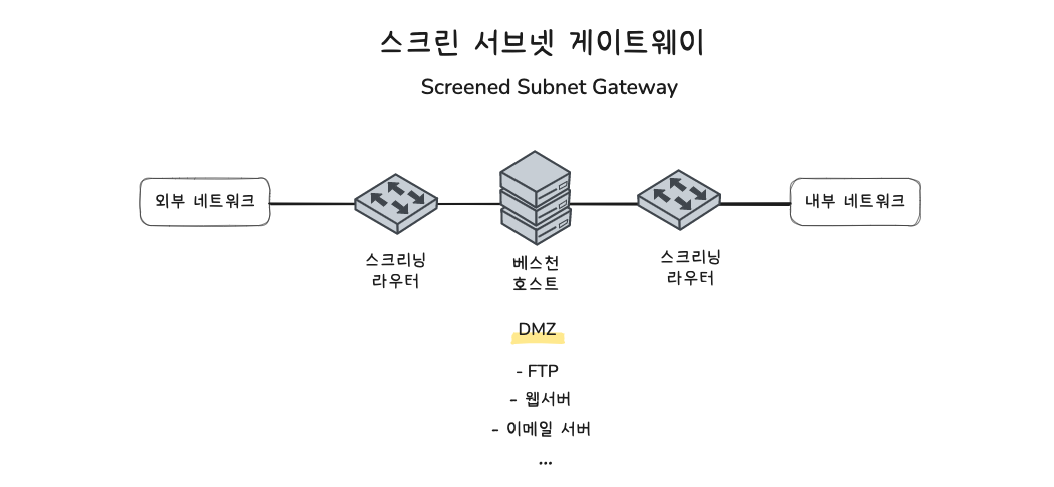

스크린 서브넷 게이트웨이 (screen subnet gateway)

- 두 개의 스크리닝 라우터와 베스천 호스트를 이용해 중립적 네트워크인 DMZ (비무장지대) 를 구축

- DMZ 는 외부 네트워크와 내부 네트워크 사이에 구축된다.

- 외부로 공개할 정보 서버 (FTP, 웹 서버 등) 를 DMZ 에서 운영한다.

방화벽의 취약점

터널링 공격

- 차단되어야 할 패킷이 다른 네트워크 프로토콜에 의해 캡슐화될 경우, 방화벽이 이를 차단할 수가 없음

- Tunneling : 특정 프로토콜의 데이터 패킷을 다른 프로토콜의 패킷 안에 캡슐화 해 전송하는 기술

응용 기반 공격

- 응용개체 간 직접 통신으로 패킷을 전송하는 경우, 응용 모듈에 포함된 취약성은 방화벽이 차단할 수 없음

- 예를 들어 백엔드 시스템의 취약점은 일반적인 방화벽이 방어할 수 없음

Comments